Попередження про безпеку: найпопулярніший Chrome «wallet», який краде вашу seed-фразу

Протягом декількох днів у листопаді шкідливе розширення Chrome займало четверте місце у результатах пошуку за запитом “Ethereum wallet” у Chrome Web Store.

Розширення під назвою “Safery: Ethereum Wallet” виглядало досить пристойно, щоб зійти за легітимне. Воно мало акуратну іконку, загальну назву з натяком на безпеку, безліч п’ятизіркових відгуків і стандартні описи, знайомі кожному, хто коли-небудь завантажував криптогаманець.

За цим інтерфейсом ховалася спеціально створена атака, призначена для крадіжки seed-фраз і спустошення гаманців користувачів шляхом кодування викрадених секретів у мікротранзакціях у мережі Sui blockchain.

Socket, компанія з безпеки, що спеціалізується на інструментах для ланцюгів постачання open-source програмного забезпечення, встановила і проаналізувала це розширення після його виявлення.

Їхньою метою було зрозуміти, як “Safery” уникало виявлення, піднімалося у рейтингу Chrome Store і пересувало викрадені seed-фрази, не викликаючи підозр, а також що користувачі можуть зробити, щоб розпізнати подібні загрози. Звіт описує підхід зловмисників і слугує як розбір інциденту, так і попередження, що розширення браузера залишаються небезпечною сліпою зоною у криптоіндустрії.

Цей випадок примітний тим, що хакери не просто крали seed-фрази. На жаль, ця частина вже давно знайома у світі криптовалют.

Що робить цей випадок особливим — Safery не підробляло існуючий бренд гаманця. Це не був клон MetaMask чи перероблений фішинговий домен. Вони вигадали нову ідентичність, купили або накрутили фейкові відгуки для підняття у пошуку і запустилися як “новий” варіант гаманця.

Такий підхід означав, що у списку не було очевидних червоних прапорців: жодної зламаної граматики, дивних дозволів чи перенаправлення на підозрілі домени.

Сторінка видавця у Chrome Web Store не мала попередніх скарг, а URL підтримки вів на сторонній сайт, який на момент аналізу Socket не був відмічений системами безпеки.

З огляду на акуратний вигляд, більшість користувачів не вагалися б перед натисканням “Add to Chrome”. Розширення просило дозволу працювати “на всіх сайтах” — це звична вимога для криптогаманців, яким потрібен доступ до децентралізованих додатків.

Варто зазначити, що воно не запитувало додаткових дозволів і не намагалося впровадити скрипти, які могли б викликати суворіші попередження Chrome. Брендинг був мінімалістичним, сайт відповідав назві розширення, а екран налаштування пропонував створити або імпортувати гаманець — знову ж таки, стандартна поведінка.

Крадіжка seed-фрази, трансляція через Sui

Справжня шкода починалася після введення seed-фрази. Замість локального зберігання або шифрування для доступу користувача, розширення тихо розбивало її на фрагменти і кодувало у вигляді, що нагадував випадкові адреси гаманців.

Дослідження Socket показує, що ці фрагменти вставлялися у транзакції Sui blockchain. Зокрема, розширення здійснювало крихітні перекази токенів SUI, настільки мізерні, що не привертали уваги, на адреси, підконтрольні зловмиснику.

Усередині цих транзакцій, або у полях memo, або у зашифрованих адресах, містилися частини seed-фрази користувача.

Такий підхід мав тактичні переваги. Розширенню не потрібно було надсилати вихідні запити на шкідливі сервери. Не було маяка командного центру чи ексфільтрації через HTTP або WebSockets, які могли б відмітити браузер чи антивірус.

Вміст залишав пристрій користувача у вигляді звичайної транзакції у блокчейні, що проходила через популярний, маловартісний ланцюг. Після потрапляння у блокчейн дані ставали публічно доступними, що дозволяло зловмиснику згодом їх отримати, відновити seed-фразу і спустошити гаманці, не торкаючись пристрою користувача знову.

Фактично, шахрайство використовувало сам Sui blockchain як канал зв’язку. А завдяки швидкому підтвердженню транзакцій і незначним комісіям, він працював як низьколатентна шина повідомлень.

Socket відстежив кілька прикладів таких транзакцій з фрагментами seed-фраз і підтвердив зв’язок між введенням seed-фрази та втратою активів. Хоча крадіжки відбувалися поза ланцюгом, або в Ethereum, або в інших L1, де у жертв були кошти, інструкції для їх здійснення були заховані на виду.

Перед випуском версії, яка потрапила у топ результатів Chrome, видавець, ймовірно, тестував цей метод приватно. Є докази, що попередні збірки експериментували з простішими витоками даних до вдосконалення кодування через Sui.

На момент, коли активне розширення було відмічено, воно вже мало достатньо встановлень, щоб потрапити у категорію “trending” Chrome, що ще більше підвищило його видимість. Brave New Coin повідомляв, що гаманець “Safery” залишався серед топових результатів за запитом “Ethereum wallet”, навіть коли на Reddit і Telegram з’являлися повідомлення про підозрілу поведінку.

Як алгоритм Chrome це допустив

Успіх “Safery” залежав від логіки ранжування Chrome. Алгоритм пошуку Web Store враховує відповідність ключовим словам, кількість встановлень, швидкість появи відгуків, середній рейтинг і нещодавність оновлення.

Розширення з різким сплеском активності, особливо у нішевих категоріях, можуть швидко піднятися, якщо більш перевірені конкуренти не оновлюються часто. У цьому випадку “Safery” мало назву, що добре підходила для поширених запитів, шквал позитивних відгуків, багато з яких були шаблонними або дубльованими, і свіжа дата завантаження.

Немає доказів, що Google вручну перевіряв цей лістинг перед публікацією. Політика Chrome Web Store передбачає для більшості нових розширень коротке автоматичне сканування і базовий статичний аналіз.

Розширення піддаються глибшій перевірці, коли просять підвищені дозволи, такі як доступ до вкладок, буфера обміну, файлових систем чи історії. Гаманці часто уникають цих тригерів, працюючи у iframes або використовуючи затверджені API. “Safery” залишалося у цих межах.

Навіть коли користувачі висловлювали занепокоєння, час між скаргою і видаленням розширення був достатньо довгим, щоб завдати шкоди. Частково це структурна проблема: Chrome не реагує миттєво на позначені розширення, якщо немає явного консенсусу або відомих сигнатур шкідливого ПЗ.

У цьому випадку шкідливий код був обфускованим JavaScript, що використовував блокчейн-інфраструктуру, а не зовнішні хости. Традиційні методи виявлення шкідливого ПЗ його не виявили.

Це не перший випадок використання розширень Chrome для крадіжки криптовалюти. Раніше були шахрайські додатки Ledger Live, які просили ввести фразу відновлення, або захоплені легітимні розширення, що дозволяли зловмисникам отримати доступ до ключа публікації розробника.

Що відрізняє “Safery” — це гладкість фасаду і відсутність бекенд-інфраструктури. Не було фішингового сайту для блокування, не було сервера для відключення — лише одне розширення, що переміщувало секрети у публічний ланцюг і зникало.

У користувачів все ж залишався шанс. Якщо вони діяли швидко, могли обмежити ризики, змінивши seed-фрази і відкликавши дозволи на транзакції.

Socket та інші надали інструкції для тих, хто встановив розширення: негайно видалити, відкликати всі дозволи на токени, перевести активи у новий гаманець з чистого пристрою і моніторити пов’язані адреси. Для користувачів, які не помітили ексфільтрації або зберігали великі суми у гарячих гаманцях, відновлення залишалося малоймовірним.

Справжні проблеми починаються ще до завантаження гаманця

Дослідники безпеки та розробники закликають Chrome до впровадження сильніших евристик. Одна з пропозицій — автоматично позначати будь-яке розширення, що містить елементи інтерфейсу для введення 12- або 24-слівної фрази.

Інший підхід — вимагати підтвердження видавця для гаманців, що забезпечить перевірку того, що певний видавець контролює кодову базу відомого бренду гаманця. Також пропонують посилити перевірку дозволів, пов’язаних з гаманцями, навіть якщо вони не містять небезпечних шаблонів доступу.

Для кінцевих користувачів Socket опублікував практичний чеклист для керування розширеннями. Перед встановленням будь-якого крипторозширення користувачі мають перевірити історію видавця, підтвердити зв’язок з відомим проєктом, проаналізувати шаблон відгуків, особливо сплески ідентичних, перевірити наявність справжніх посилань на сайт з публічними репозиторіями GitHub і переглянути вкладку дозволів на предмет розмитого або надмірного доступу.

Чисте ім’я і високий рейтинг — не гарантія безпеки.

Цей випадок піднімає ширші питання про роль браузера у криптоіндустрії. Браузерні гаманці стали популярними завдяки доступності та простоті використання. Вони дозволяють користувачам взаємодіяти з децентралізованими додатками без зміни платформи чи завантаження окремих додатків.

Але ця доступність має ціну — підвищену вразливість. Браузер — це середовище з високим ризиком, схильне до маніпуляцій розширеннями, викрадення сесій, скрейперів буфера обміну і тепер — прихованої ексфільтрації через блокчейн.

Розробники гаманців, ймовірно, переглянуть моделі розповсюдження. Деякі команди вже не рекомендують встановлювати розширення з Chrome Web Store, віддаючи перевагу мобільним додаткам або десктопним бінарникам. Інші можуть впровадити попередження для користувачів, які намагаються встановити з неперевірених джерел.

Головна проблема залишається: розповсюдження фрагментоване, і більшість користувачів не знають, як відрізнити легітимний гаманець від акуратної підробки.

Розширенню “Safery” не потрібно було виглядати як MetaMask чи маскуватися під Phantom. Воно створило власний бренд, посіяло фейкові сигнали довіри і побудувало невидимий бекдор, що використовував Sui blockchain як кур’єра.

Це має змусити переосмислити, як встановлюється довіра у крипто-UX і наскільки близько до “заліза” навіть такі прості інструменти, як розширення браузера.

Криптокористувачі вважають, що Web3 означає суверенітет і самостійне зберігання. Але у невмілих руках браузерний гаманець — це не сейф, а відкритий порт. І Chrome не завжди попередить, перш ніж щось прослизне всередину.

Відмова від відповідальності: зміст цієї статті відображає виключно думку автора і не представляє платформу в будь-якій якості. Ця стаття не повинна бути орієнтиром під час прийняття інвестиційних рішень.

Вас також може зацікавити

Коли грошова маса M2 та долар ДІЙСНО впливають на ціну Bitcoin – Правда, яку вам не розповідають інфлюенсери

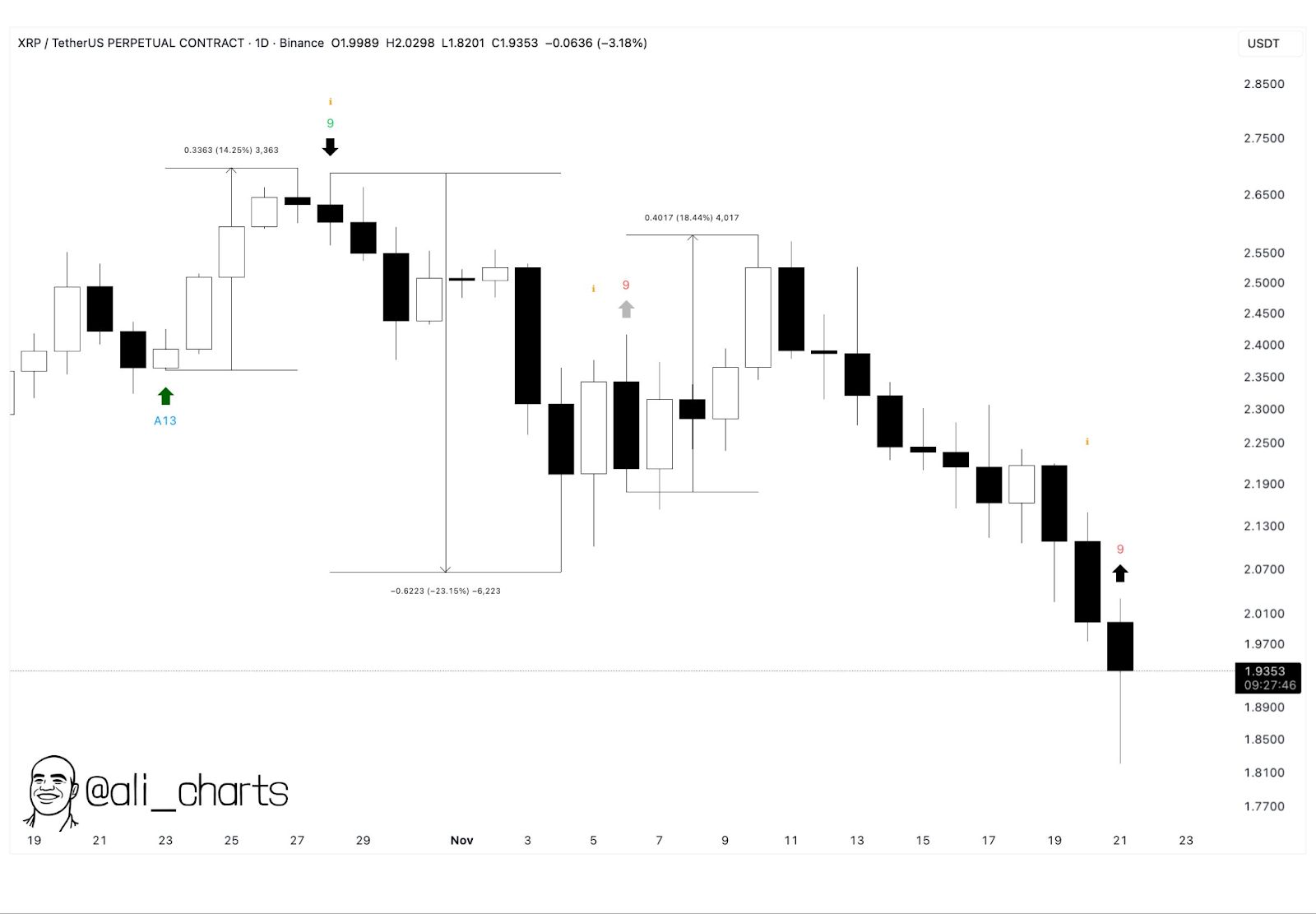

XRP демонструє ознаки відновлення, оскільки ETF та сигнали купівлі зміцнюють перспективи

Історичне накопичення 1.8 мільярда XRP підкреслює важливість рівня підтримки $1.75. Індикатор TD Sequential подає сигнал купівлі, що підвищує впевненість у короткостроковому відновленні XRP. Припливи в ETF та майбутній запуск XRP ETF зміцнюють перспективи ринку.

Після зростання на 1460% переосмислюємо фундаментальну цінність ZEC

Наративи та емоції можуть створювати міфи, але саме фундаментальні фактори визначають, наскільки далеко ці міфи можуть зайти.

Уолл-стріт розраховує на високу волатильність bitcoin для отримання річних бонусів

ETF не «приручили» Bitcoin, волатильність є найпривабливішим індикатором цього активу.