W zaskakującym rozwoju wydarzeń, który ponownie wzbudził obawy dotyczące bezpieczeństwa DeFi oraz sprawiedliwości transgranicznej, adres powiązany z dwoma najbardziej śmiałymi exploitami zdecentralizowanych finansów nagle zlikwidował ponad 2 miliony dolarów w kryptowalutach. Według firmy analitycznej Lookonchain, portfel powiązany z atakiem na Indexed Finance z 2021 roku oraz exploitem na KyberSwap w 2023 roku zakończył około roczną bezczynność, sprzedając w ciągu intensywnych ośmiu godzin swoje zasoby tokenów UNI, LINK, CRV i YFI. Transakcja ta ma miejsce podczas gdy amerykańscy prokuratorzy kontynuują międzynarodowe poszukiwania obywatela Kanady Andeana Medjedovica, oskarżonego zbiegłego przestępcy, który rzekomo ukradł szacunkowo 65 milionów dolarów z obu protokołów.

Haker Indexed Finance i KyberSwap powraca z dużą sprzedażą

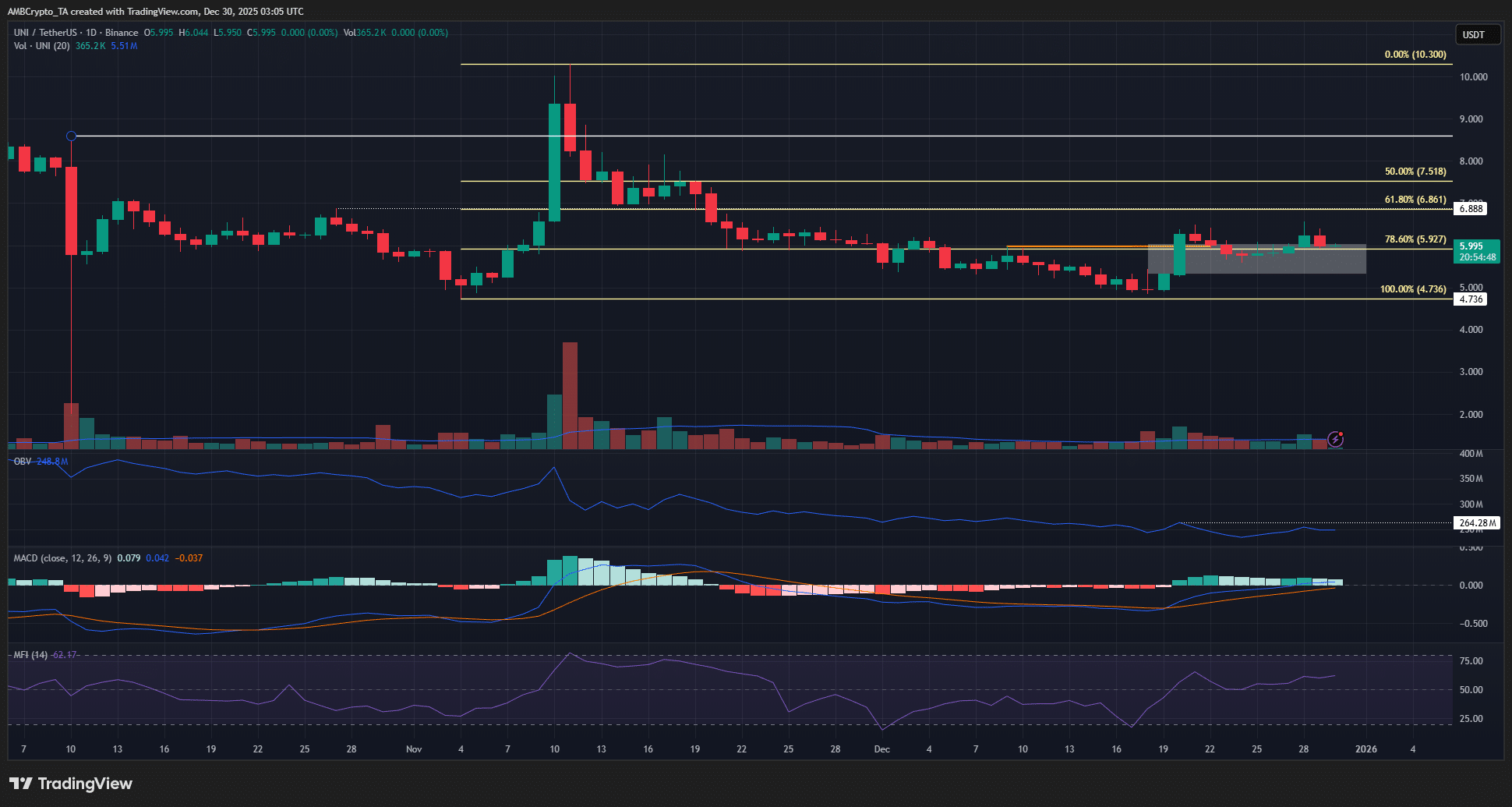

Blockchain nigdy nie zapomina. Dane on-chain ujawniają dokładny moment, w którym uśpiony adres ożył, inicjując serię transakcji przenoszących miliony w aktywach cyfrowych. Analitycy z Lookonchain, cytowani w raporcie przez CryptoBriefing, śledzili ruch czterech głównych tokenów opartych na Ethereum z podejrzanego portfela. Sprzedaż ta stanowi istotne zdarzenie likwidacyjne, potencjalnie wskazując próbę spieniężenia lub ukrycia środków. W konsekwencji, aktywność ta zapewnia nowy cyfrowy ślad dla śledczych i badaczy bezpieczeństwa.

To wydarzenie podkreśla trwałe wyzwanie w ekosystemie kryptowalut: pseudonimowy charakter transakcji blockchain może zapewnić anonimowość, ale analiza kryminalistyczna często tworzy trwały, publiczny zapis. Aktywność portfela bezpośrednio łączy się z dwoma konkretnymi incydentami, które zachwiały zaufaniem inwestorów do zdecentralizowanych finansów.

- Indexed Finance (2021): Exploit zmanipulował mechanikę puli indeksowej protokołu, powodując wypływ około 16 milionów dolarów w aktywach.

- KyberSwap (2023): Złożony atak na Elastic pools zdecentralizowanej giełdy spowodował stratę blisko 49 milionów dolarów.

Władze połączyły te dwa wydarzenia z jedną osobą, wskazując na schemat atakowania zaawansowanej infrastruktury DeFi.

Bezpieczeństwo DeFi i wyzwanie poszukiwania zbiega

Historia tych ataków wykracza daleko poza kod smart kontraktów. Obejmuje międzynarodowe egzekwowanie prawa, śledzenie aktywów i długą pamięć technologii rozproszonego rejestru. Amerykańscy prokuratorzy publicznie zidentyfikowali Andeana Medjedovica jako domniemanego sprawcę. Uzyskali akt oskarżenia zawierający zarzuty dotyczące oszustwa telekomunikacyjnego i prania brudnych pieniędzy. Jednak Medjedovic pozostaje zbiegłym, co pokazuje złożone przeszkody jurysdykcyjne w ściganiu transgranicznych przestępstw kryptowalutowych.

Ta sprawa jest przykładem taktyki „opóźnij i rozprosz”, czasami stosowanej przez zaawansowanych sprawców. Po exploicie hakerzy często pozostawiają skradzione środki na nieaktywnych portfelach, czekając aż uwaga publiczna przygaśnie i pojawią się lepsze usługi mieszania lub wymiany. Ostatnia sprzedaż 2 milionów dolarów po roku bezczynności wpisuje się w ten schemat. Sugeruje to przemyślaną próbę spieniężenia części nielegalnych zysków przy jednoczesnym testowaniu nadzoru prowadzonego przez firmy analizujące blockchain oraz organy ścigania.

Analiza ekspertów: kryminalistyka on-chain i odzyskiwanie środków

Eksperci ds. bezpieczeństwa zauważają, że choć transakcje są przejrzyste, zamiana skradzionych kryptowalut na czystą, zbywalną walutę fiat pozostaje poważną przeszkodą dla hakerów. Giełdy scentralizowane coraz częściej integrują zaawansowane oprogramowanie do zgodności, które oznacza depozyty z adresów uznanych za złośliwe. Ta sprzedaż blue-chipowych tokenów DeFi, takich jak UNI i LINK, prawdopodobnie wymagała użycia zdecentralizowanych giełd (DEX) lub mostów międzyłańcuchowych, metod pozostawiających własne ślady kryminalistyczne. Publiczny charakter tej sprzedaży może faktycznie pomóc śledczym poprzez dostarczenie nowego zestawu wyników transakcji do monitorowania, potencjalnie prowadząc do punktów wyjścia, gdzie wymagane jest potwierdzenie tożsamości.

Chronologia wydarzeń jest kluczowa dla zrozumienia wytrwałości dochodzeń kryptowalutowych:

| Październik 2021 | Exploit Indexed Finance | 16 milionów dolarów |

| Kwiecień 2023 | Exploit KyberSwap Elastic | 49 milionów dolarów |

| Koniec 2023 | Akt oskarżenia Medjedovica w USA | Zarzuty wniesione |

| Początek 2025 | Uśpiony adres sprzedaje aktywa o wartości 2 mln USD | Zdarzenie likwidacyjne |

Ta sekwencja pokazuje, że procesy prawne i śledcze działają w dłuższej perspektywie niż transakcje blockchain, ale są nieustępliwe. Ostatni ruch on-chain dowodzi, że nawet uśpione adresy są pod stałą obserwacją zarówno przez prywatne firmy analityczne, jak i agencje rządowe.

Wnioski

Sprzedaż kryptowalut o wartości 2 milionów dolarów z adresu powiązanego z atakami na Indexed Finance i KyberSwap stanowi silne przypomnienie o trwałości kryminalistyki blockchain oraz ciągłych wysiłkach na rzecz postawienia sprawców exploitów DeFi przed wymiarem sprawiedliwości. Choć pseudonimowy haker pozostaje zbiegiem, każda aktywność on-chain generuje nowe dane dla śledczych. Sprawa ta wciąż kształtuje dyskusje dotyczące bezpieczeństwa protokołów, znaczenia narzędzi do monitorowania w czasie rzeczywistym oraz ewoluującej współpracy pomiędzy branżą kryptowalut a światowymi organami ścigania. Rozstrzygnięcie sprawy Indexed Finance i KyberSwap prawdopodobnie ustanowi ważne precedensy dotyczące sposobu, w jaki świat aktywów cyfrowych radzi sobie z kradzieżami o wysokiej wartości i transgranicznym zasięgu.

Najczęściej zadawane pytania

P1: Jakie kryptowaluty sprzedał haker?

Adres sprzedał zasoby UNI (Uniswap), LINK (Chainlink), CRV (Curve DAO Token) i YFI (yearn.finance) w ciągu ośmiu godzin, o łącznej wartości ponad 2 milionów dolarów.

P2: Kto jest podejrzewany o te ataki?

Amerykańscy prokuratorzy zidentyfikowali i oskarżyli obywatela Kanady Andeana Medjedovica jako domniemanego sprawcę zarówno exploitów Indexed Finance, jak i KyberSwap. Na początku 2025 roku pozostaje on zbiegiem.

P3: Ile zostało skradzione w pierwotnych atakach?

Łączna szacunkowa strata z exploita Indexed Finance w 2021 roku oraz exploita KyberSwap w 2023 roku wynosi około 65 milionów dolarów.

P4: Dlaczego haker miałby czekać rok z przesunięciem środków?

Hakerzy często stosują strategię „opóźnij i rozprosz”, pozwalając środkom leżeć bezczynnie, aby uniknąć natychmiastowego śledzenia i rozgłosu, czekając na lepsze techniki zaciemniania lub aż nadzór osłabnie, zanim spróbują wypłacić środki.

P5: Co to oznacza dla bezpieczeństwa DeFi?

Incydent ten podkreśla trwałe wyzwania związane z bezpieczeństwem DeFi, znaczenie rygorystycznych audytów smart kontraktów oraz kluczową rolę ciągłego monitorowania on-chain i analiz w śledzeniu skradzionych środków długo po początkowym exploicie.