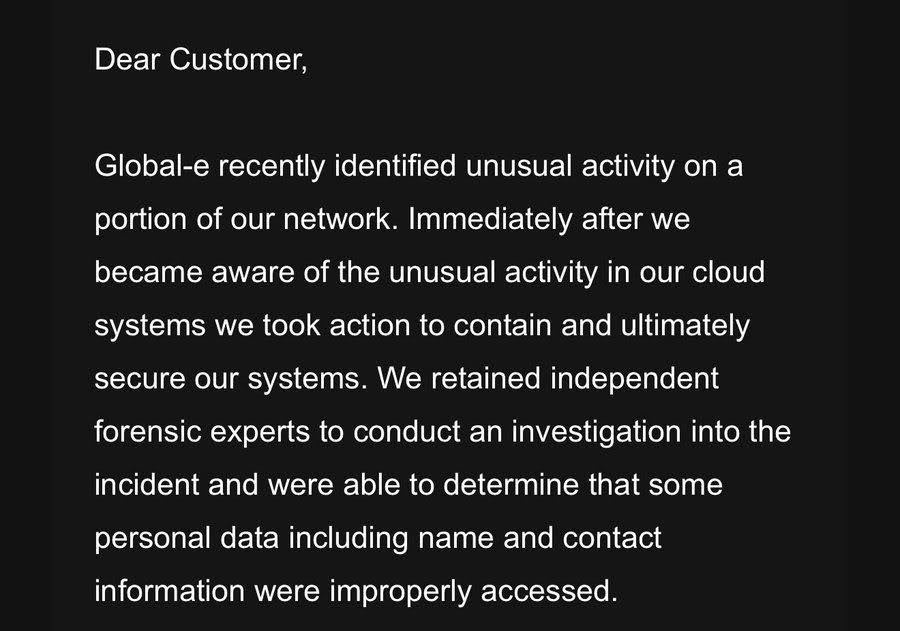

- Ledgerconfirmó una exposición de datos de clientes relacionada con su procesador de pagos externo,Global-e.

- La información filtrada incluye nombres y datos de contacto; no se comprometieron frases semilla, claves privadas ni fondos cripto.

- El incidente fue expuesto públicamente por el investigador blockchain ZachXBT, lo que motivó notificaciones a clientes y una revisión forense en curso.

Los usuarios de Ledger recibieron la notificación después de que Global-e detectara accesos no autorizados en partes de sus sistemas en la nube. La divulgación renueva el escrutinio sobre el riesgo de terceros en el comercio cripto, incluso cuando la infraestructura principal de la wallet permanece intacta.

Tabla de Contenidos

Qué sucedió: Exposición por terceros, no un hackeo de wallet

Ledger reveló que el incidente ocurrió

Según la notificación enviada a los clientes, Global-e identificó actividad inusual y rápidamente implementó controles. Una investigación forense independiente luego confirmó que algunos datos de pedidos de clientes fueron accedidos de manera indebida. Los campos expuestos incluyen nombres y otra información de contacto, mientras que los datos de pago no estuvieron implicados.

Ledger enfatizó un punto crítico para los usuarios: Global-e no tiene acceso a frases de recuperación, claves privadas, balances ni secretos vinculados a activos autocustodiados. Por lo tanto, la exposición no afecta la seguridad criptográfica de los dispositivos Ledger.

Qué datos fueron expuestos y cuáles no

Debe haber una línea clara en este tipo de incidentes. Los hechos evidencian un incidente de privacidad de datos, pero no un compromiso cripto.

Expuestos

- Nombres de clientes

- Datos de contacto asociados a los pedidos (como correo electrónico o información de envío)

No expuestos

- Frases de recuperación (24 palabras)

- Claves privadas o secretos de la wallet

- Balances on-chain o firmas de transacciones

- Datos de tarjetas de pago

Esta identificación restringe la exposición a un riesgo financiero directo, aunque la posibilidad de phishing dirigido aumenta. Los hackers pueden usar datos filtrados para diseñar mensajes convincentes que aparentan ser enviados por proveedores de wallets.

La autocustodia limita el alcance de las filtraciones de datos

El modelo de autocustodia que utiliza Ledger sirvió como frontera estricta. Los atacantes no tenían forma de vaciar fondos ni realizar transacciones, incluso con información de pedidos de terceros. La amenaza pasa a ser la ingeniería social en vez del robo de activos, y la vigilancia es la principal línea de defensa.

Cómo salió a la luz el incidente

El asunto ganó notoriedad cuando ZachXBT publicó en la comunidad de X, citando correos electrónicos proporcionados por clientes que detallaban la brecha de Global-e. Divulgaciones como estas suelen acelerar la toma de conciencia al integrar la cultura on-chain con reportes de seguridad off-chain.

Rápidamente, Ledger tomó el control del incidente y definió responsabilidades. Global-e es el responsable de los datos en el procesamiento de pedidos; por lo tanto, tomó la iniciativa de notificar a los clientes. Ledger coordinó las comunicaciones para que los usuarios fueran conscientes del alcance y los límites de la exposición.

La siguiente separación de roles es común en la industria del ecommerce, y demuestra una amenaza constante para las empresas cripto que necesitan de procesadores externos para operar a nivel internacional.

Por qué el riesgo de terceros sigue afectando a las marcas cripto

Las empresas cripto dependen cada vez más de proveedores especializados en áreas como pagos, logística y cumplimiento. Ambas integraciones aumentan la superficie de ataque de la wallet o el protocolo en sí.

El caso de Ledger es parte de una tendencia más amplia:

- Los sistemas cripto centrales permanecen seguros

- Los servicios periféricos: correos electrónicos, pedidos, herramientas de soporte se convierten en objetivos

- Las filtraciones de datos alimentan el phishing antes que los hacks directos

Para los atacantes, las bases de datos de clientes son valiosas. Una lista validada de compradores de hardware cripto también puede ser monetizada con campañas de estafa que mencionan compras reales, información de envío o tickets de soporte.