Imágenes secretas de una laptop manipulada revelan cómo espías norcoreanos logran evadir a tu equipo de seguridad

Operativos norcoreanos fueron captados en cámara, en vivo, después de que investigadores de seguridad los atrajeran a una “laptop de desarrollador” trampa, registrando cómo el grupo vinculado a Lazarus intentó infiltrarse en el circuito de empleos cripto de EE. UU. usando herramientas legítimas de contratación con IA y servicios en la nube.

La evolución del cibercrimen patrocinado por el Estado fue registrada en tiempo real por investigadores de BCA LTD, NorthScan y la plataforma de análisis de malware ANY.RUN.

Atrapando al atacante norcoreano

Hacker News compartió cómo, en una operación coordinada, el equipo desplegó un “honeypot”, que es un entorno de vigilancia disfrazado como la laptop legítima de un desarrollador, para atraer al grupo Lazarus.

Las imágenes resultantes ofrecen a la industria la visión más clara hasta ahora de cómo las unidades norcoreanas, específicamente la división Famous Chollima, están eludiendo los firewalls tradicionales simplemente siendo contratados por el departamento de recursos humanos del objetivo.

La operación comenzó cuando los investigadores crearon una identidad de desarrollador y aceptaron una solicitud de entrevista de un reclutador bajo el alias “Aaron”. En lugar de desplegar una carga útil de malware estándar, el reclutador orientó al objetivo hacia un acuerdo de empleo remoto, común en el sector Web3.

Cuando los investigadores concedieron acceso a la “laptop”, que en realidad era una máquina virtual fuertemente monitoreada diseñada para imitar una estación de trabajo basada en EE. UU., los operativos no intentaron explotar vulnerabilidades de código.

En cambio, se enfocaron en establecer su presencia como empleados aparentemente ejemplares.

Construyendo confianza

Una vez dentro del entorno controlado, los operativos demostraron un flujo de trabajo optimizado para integrarse en lugar de infiltrarse.

Utilizaron software legítimo de automatización laboral, incluyendo Simplify Copilot y AiApply, para generar respuestas pulidas para entrevistas y completar formularios de aplicación a gran escala.

Este uso de herramientas de productividad occidentales resalta una escalada preocupante, mostrando que actores estatales están aprovechando las mismas tecnologías de IA diseñadas para agilizar la contratación corporativa para derrotarla.

La investigación reveló que los atacantes redirigieron su tráfico a través de Astrill VPN para ocultar su ubicación y usaron servicios basados en navegador para gestionar códigos de autenticación de dos factores asociados con identidades robadas.

El objetivo final no era la destrucción inmediata sino el acceso a largo plazo. Los operativos configuraron Google Remote Desktop vía PowerShell con un PIN fijo, asegurándose de poder mantener el control de la máquina incluso si el anfitrión intentaba revocar privilegios.

Así, sus comandos eran administrativos, ejecutando diagnósticos del sistema para validar el hardware.

En esencia, no intentaban vulnerar una wallet de inmediato.

En cambio, los norcoreanos buscaban establecerse como insiders de confianza, posicionándose para acceder a repositorios internos y paneles en la nube.

Una fuente de ingresos de miles de millones

Este incidente es parte de un complejo industrial más grande que ha convertido el fraude laboral en el principal motor de ingresos para el régimen sancionado.

El Multilateral Sanctions Monitoring Team estimó recientemente que los grupos vinculados a Pyongyang robaron aproximadamente $2.83 billions en activos digitales entre 2024 y septiembre de 2025.

Esta cifra, que representa aproximadamente un tercio de los ingresos en moneda extranjera de Corea del Norte, sugiere que el ciberrobo se ha convertido en una estrategia económica soberana.

La eficacia de este vector de ataque de “capa humana” quedó devastadoramente probada en febrero de 2025 durante la brecha en el exchange Bybit.

En ese incidente, atacantes atribuidos al grupo TraderTraitor usaron credenciales internas comprometidas para disfrazar transferencias externas como movimientos internos de activos, logrando finalmente el control de un smart contract de cold-wallet.

La crisis de cumplimiento

El giro hacia la ingeniería social crea una grave crisis de responsabilidad para la industria de activos digitales.

A principios de este año, firmas de seguridad como Huntress y Silent Push documentaron redes de empresas pantalla, incluyendo BlockNovas y SoftGlide, que poseen registros corporativos válidos en EE. UU. y perfiles creíbles en LinkedIn.

Estas entidades logran inducir a desarrolladores a instalar scripts maliciosos bajo el pretexto de evaluaciones técnicas.

Para los oficiales de cumplimiento y Chief Information Security Officers, el desafío ha mutado. Los protocolos tradicionales de Know Your Customer (KYC) se enfocan en el cliente, pero el flujo de trabajo de Lazarus exige un riguroso estándar de “Know Your Employee”.

El Department of Justice ya ha comenzado a tomar medidas, incautando $7.74 millions vinculados a estos esquemas de TI, pero el retraso en la detección sigue siendo alto.

Como demuestra la operación de BCA LTD, la única forma de atrapar a estos actores puede ser pasar de la defensa pasiva a la decepción activa, creando entornos controlados que obliguen a los actores de amenazas a revelar sus técnicas antes de que se les entreguen las llaves del tesoro.

El artículo Secret footage from a rigged laptop exposes how North Korean spies are slipping past your security team apareció primero en CryptoSlate.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

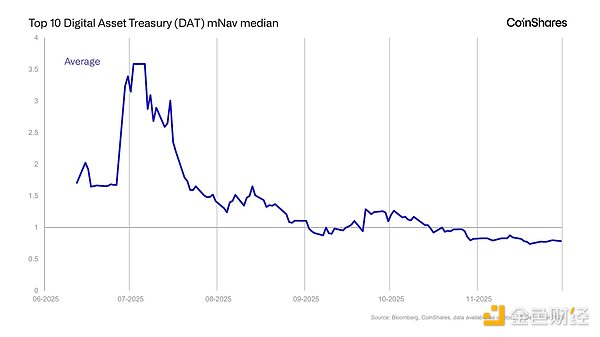

Empresa DAT: un concepto en transformación

Vitalik elogió la actualización Fusaka de Ethereum.

En tendencia

MásLa verdad detrás de la caída de BTC: no es un colapso cripto, sino un efecto de la desinversión global provocada por el impacto del yen.

Informe diario de Bitget (4 de diciembre)|Solana Mobile lanzará el token SKR; la red principal de Ethereum activó con éxito la actualización Fusaka; las solicitudes iniciales de subsidio por desempleo en EE.UU. se publicarán hoy a las 21:30.